Man-In-The-Middle und Protokoll-Attacken

Man-In-The-Middle (MITM) und Protokoll-Attacken sind Techniken, die uns in dem Glauben lassen, unsere Verbindungen seien sicher, da sie den Weg unserer Daten durch das Netz manipulieren.

Dies kann durch verschiedene Netzwerk-Attacken, wie MAC- und ARP-Spoofing, ICMP-Redirects, DHCP-Starvation oder Spanning-Tree-Angriffe geschehen, welche es dem Angreifer ermöglichen, sich in den Datenstrom zwischen Sender und Empfänger zu positionieren.

Diese Position wird "Man-In-The-Middle" genannt und gestattet ein Abgreifen relevanter Daten, wie beispielsweise Benutzernamen und Passwörter.

In Verbindung mit Protokollattacken befähigt eine MITM-Position den Angreifer sogar, an Daten zu gelangen, die durch ein namhaftes Crypto-System wie OpenSSL geschützt erscheinen.

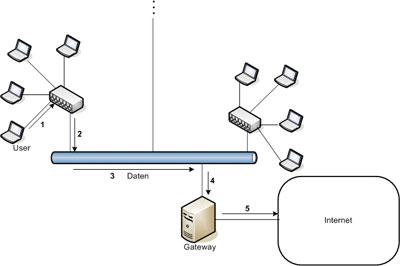

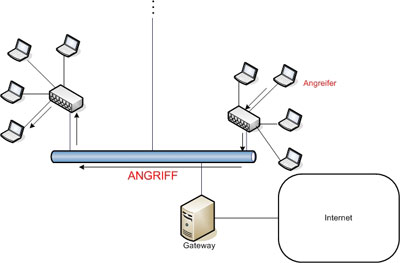

Beispielablauf eines Man-In-The-Middle-Angriffs ohne IDAPS

a) Im Normalbetrieb nehmen Daten den direkten Weg vom User über den Gateway in das Internet.

b) Ein Angreifer befördert sich in die Position MITM, indem er eine der möglichen Netzwerk-Attacken durchführt. (ARP-Cache-Overwrite, DHCP-Starvation, Routing-Attack, etc.)

c) Die Daten nehmen nun einen Umweg über den Angreifer, welcher alle Daten mitlesen und manipulieren kann, insofern diese nicht durch ein, gegen solche Angriffe immunes, Kryptographie-System verschlüsselt sind.

Unsichere, verschlüsselte Applikationen, um nur einige zu nennen, sind:

- Online-Banking und generell HTTPS-Traffic (diverse OpenSSL-Applikationen)

- SSH-Connections (weit verbreiteter Fernwartungsdienst)

Da es bereits benutzerfreundliche Software zur automatisierten Durchführung dieser komplexen Attacken gibt, sind selbst Personen mit wenig Wissen über die genaue Funktionsweise der Angriffe dazu in der Lage, diese für sich zu nutzen.

Aber auch Angriffsmethoden, die von außen angewandt werden, finden innerhalb eines Netzwerks ihre Verwendung. Durch das Ausnutzen von von Sicherheitslücken in Softwareapplikationen erlangen unautorisierte Nutzer Zugriff auf sensible Daten und Netzwerkresourcen.

Die Respontec GmbH hat sich seit einiger Zeit der Aufgabe gewidmet, eine erfolgsversprechende netzwerkweite Abwehr gegen ein breites Spektrum an möglichen Angriffen zu realisieren:

Ein „Intrusion Detection And Prevention System (IDAPS)”.